150.000 OpenClaw-Instanzen potenziell aus dem Netz angreifbar

Der Hype rund um OpenClaw von Peter Steinberger ebbt nicht ab, erst am Dienstag Abend kamen etwa 500 Interessierte in Wien zusammen, um den Schöpfer des neuartigen KI-Agenten zu feiern (mehr dazu hier). Gleichzeitig findet die Software weltweit immer rasantere Verbreitung, kommt dabei aber mit schweren Sicherheitsproblemen daher. Denn viele technisch nicht Versierte installieren sich die Software, geben Computer, die Steuerung von Services und Daten frei – und werden dadurch auch ein leichtes Ziel für Angreifer.

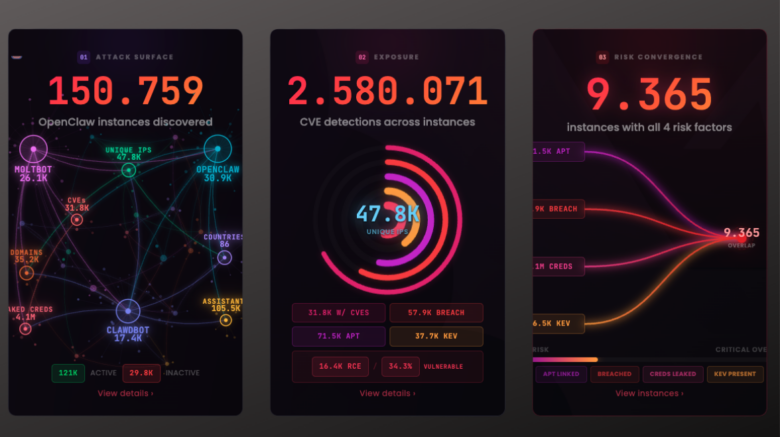

Wie groß das Problem mittlerweile ist, hat das STRIKE Team von SecurityScorecard mit DECLAWED jetzt gezeigt: Ein Echtzeit-Dashboard zeigt dort die weltweite Exposition von OpenClaw AI-Agent-Kontrollpanels. Die Plattform zeigt auf, wie viele dieser Systeme öffentlich zugänglich sind, wo sie gehostet werden und welche Sicherheitskonfigurationen sie verwenden. Ziel ist es, der Internet-Community ein transparentes Bild über den aktuellen Stand der Sicherheit bei AI-Agent-Deployments zu vermitteln.

Bedrohte Instanzen in 82 Ländern

Das Dashboard zeigt, dass aktuell mehr als 150.000 OpenClaw-Instanzen potenziell aus dem Netz angreifbar sind. Sie verteilen sich auf mehr als 43.000 eindeutige IP-Adressen in über 82 Ländern. Mehr als 25.000 dieser Instanzen sind anfällig für öffentlich bekannte Sicherheitslücken, rund 9.000 davon sich gleich durch vier schwere Risikofaktoren bedroht. Weiters wurden offenbar bereits mehr als 4 Millionen geleakte Zugangsdaten entdeckt.

Die Erfassung erfolgt durch verschiedene Methoden, darunter Favicon-Hash-Fingerprinting, aktives Probing zur Metadaten-Extraktion, OSINT-Sammlung über Suchmaschinen, Social-Media-Monitoring und GitHub-Überwachung. Die Daten werden etwa alle 15 Minuten aktualisiert.

Besonders bemerkenswert ist die geografische Konzentration. China weist mit Abstand die größte Anzahl exponierter Instanzen auf, hauptsächlich gehostet auf Alibaba Cloud und Tencent Cloud. Es folgen Singapur als wichtiger Cloud-Hub im asiatisch-pazifischen Raum, die Vereinigten Staaten mit AWS und DigitalOcean, Vietnam mit wachsender Adoption sowie Deutschland, primär über Hetzner-Hosting.

Diese Konzentration zeigt, wo AI-Agent-Adoption am stärksten ist und wo Sicherheitsrichtlinien von Cloud-Providern die größte Wirkung entfalten könnten.

Dokumentierte Sicherheitslücken

DECLAWED identifiziert mehrere kritische Schwachstellen, die einen erheblichen Teil der erfassten Instanzen betreffen. Die schwerwiegendsten Vulnerabilities umfassen:

| Schwachstelle | Auswirkung | CVSS-Score |

|---|---|---|

| WebSocket Auth Bypass via gatewayUrl | Ermöglicht Token-Diebstahl und Remote Code Execution | 9.8 |

| Docker Sandbox Escape (PATH) | Ausführung beliebiger Binärdateien auf dem Host-System | 8.8 |

| SSH Command Injection (macOS) | Command Injection durch unsanitisierte Projektpfade | 7.8 |

| Token Leakage via Browser History | Auth-Tokens bleiben in Browser-Historie gespeichert | k.A. |

| Unauthenticated Localhost Admin | Admin-Panel ohne Authentifizierung zugänglich | k.A. |

Für alle dokumentierten CVEs stehen Patches zur Verfügung. Die DECLAWED-Plattform zeigt in Echtzeit, wie viele Instanzen bereits aktualisiert wurden.

Betroffene Nutzer und Daten

Die Analyse der benutzerdefinierten Assistentennamen zeigt auch, dass es sich überwiegend um echte Deployments von Privatpersonen handelt, nicht um Testinstanzen. Viele Nutzer haben den Standard-Namen durch persönliche Namen ersetzt, häufig in chinesischer Sprache, was mit der geografischen Konzentration übereinstimmt.

Etwa 33 Prozent der angereicherten Instanzen werden von Organisationen gehostet, die bereits in der Vergangenheit von Datenlecks betroffen waren. Dies basiert auf SecurityScorecards Breach-Intelligence-Datenbank. Zudem zeigt sich bei einigen IP-Adressen eine Infrastruktur-Überschneidung mit bekannten Bedrohungsakteuren, darunter:

- Kimsuky (Nordkorea): Bekannt für Credential-Harvesting-Kampagnen

- APT28 (Russland): Verbunden mit Spionageoperationen

- Salt Typhoon (China): Fokus auf Telekommunikations-Targeting

- Sandworm (Russland): Bekannt für disruptive Operationen

- APT41 (China): Duale Spionage- und Finanzoperationen

Diese Infrastruktur-Überschneidung ist ein Intelligence-Signal, kein Beweis für direkte Operationen, sollte aber in Risikoanalysen berücksichtigt werden.

Das Problem der Standard-Konfigurationen

Ein zentrales Problem liegt laut STRIKE in den Standardeinstellungen von OpenClaw. Diese umfassen typischerweise keine Authentifizierungspflicht, Bindung an alle Netzwerkschnittstellen und keine TLS-Verschlüsselung. Solche Convenience-Defaults funktionieren gut für lokale Entwicklungsumgebungen, bergen aber erhebliche Risiken bei öffentlich zugänglichen Servern.

Viele Nutzer, die keine Sicherheitsspezialisten sind, deployen diese Systeme ohne Kenntnis der Sicherheitsimplikationen ihrer Konfigurationsentscheidungen, heißt es seitens STRIKE.

Dieses Muster ähnelt der frühen IoT-Device-Exposition (etwa Mirai 2016): weit verbreitete Technologie mit Convenience-First-Defaults, adoptiert von nicht-technischen Nutzern, konzentriert auf wenige Cloud-Provider. Der Unterschied liegt darin, dass AI-Agenten typischerweise sensiblere Daten verarbeiten als traditionelle IoT-Geräte.

Empfohlene Sicherheitsmaßnahmen

STRIKE empfiehlt folgende Härtungsschritte für exponierte Instanzen:

- Aktivierung der Authentifizierung mit einem starken, eindeutigen Passwort

- Bindung an localhost und Nutzung eines Reverse Proxy mit Authentifizierung

- Verwendung eines Zero-Trust-Tunnels (Cloudflare Tunnel, Tailscale, ngrok oder WireGuard) statt direkter Port-Exposition

- Rotation aller API-Keys (bestehende Keys als potenziell kompromittiert behandeln)

- Update auf die neueste Software-Version zur Behebung bekannter CVEs

- Überprüfung der Access-Logs auf unautorisierte Aktivitäten

- Beschränkung des Netzwerkzugriffs auf vertrauenswürdige IPs via Firewall-Regeln

- Niemals AI-Agent-Frameworks als Root ausführen

Fazit

DECLAWED dokumentiert ein Phänomen, das typisch für neue Technologie-Adoptionszyklen ist: Die Verbreitung überholt das Sicherheitsbewusstsein. Die Daten zeigen, dass sichere Standardeinstellungen von entscheidender Bedeutung sind und dass Hersteller, Nutzer und Cloud-Provider gemeinsam zur Verbesserung der Sicherheitslage beitragen können.