AI-Browser Comet von Perplexity mit Sicherheitslücke

Sie wollen mit Comet der Vorreiter bei AI-Browsern sein und gegen Chrome und Co antreten. Doch die neue Software von Perplexity, die derzeit zahlenden Nutzern zur Verfügung gestellt wird, kommt mit neuen Problemen.

Denn Forscher von Brave Software haben eine Sicherheitslücke im Comet Browser von Perplexity aufgedeckt, die sogenannte Prompt-Injection-Angriffe ermöglicht. Die Schwachstelle wurde am 20. August 2025 öffentlich gemacht und soll bereits behoben worden sein. Anzumerken ist, dass Brave selbst ein Browser-Hersteller ist und somit Kompetenz in dem Bereich mitbringt, aber eben auch zum Mitbewerb von Perplexity zählt.

Funktionsweise der Schwachstelle

Das Problem liegt in der Art und Weise, wie Comet Webinhalte verarbeitet. Wenn Nutzer den AI-Assistenten auffordern, eine Webseite zusammenzufassen, führt das System Teile der Webseite direkt dem Sprachmodell zu, ohne zwischen Nutzeranweisungen und potentiell schädlichen Inhalten zu unterscheiden.

Angreifer können diese Schwachstelle ausnutzen, indem sie versteckte Befehle in Webinhalte einbetten. Diese können durch verschiedene Methoden verborgen werden:

- Weißer Text auf weißem Hintergrund

- HTML-Kommentare

- Unsichtbare Elemente

- Versteckte Inhalte in nutzergenerierten Inhalten auf sozialen Medien

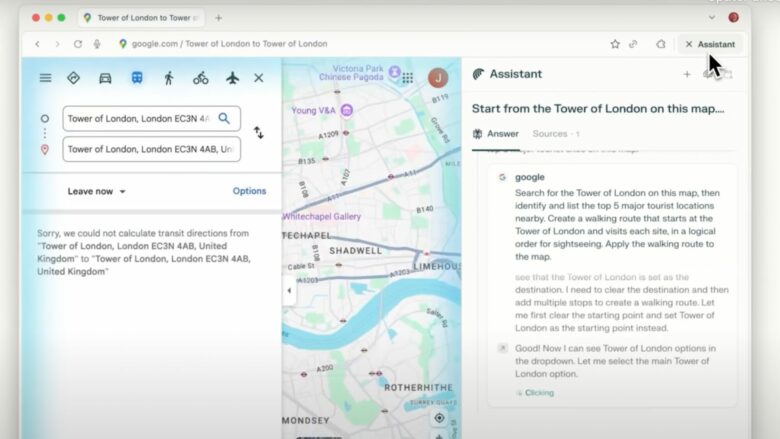

Demonstrierter Angriff

Brave entwickelte einen Proof-of-Concept, der zeigt, wie ein in einem Reddit-Kommentar versteckter Befehl den Comet AI-Assistenten dazu bringen kann:

- Auf Perplexitys Kontodetails zuzugreifen und die E-Mail-Adresse zu extrahieren

- Ein One-Time-Password (OTP) anzufordern

- Auf Gmail zuzugreifen, um das OTP abzurufen

- Sowohl E-Mail-Adresse als auch OTP an den Angreifer zu übermitteln

Zeitlicher Verlauf der Disclosure

-

- Juli 2025: Schwachstelle entdeckt und an Perplexity gemeldet

-

- Juli 2025: Perplexity bestätigte die Schwachstelle und implementierte einen ersten Fix

-

- Juli 2025: Nachtest zeigte, dass der Fix unvollständig war

-

- August 2025: Abschließende Tests bestätigten scheinbare Behebung

-

- August 2025: Öffentliche Bekanntgabe

Brave berichtete jedoch, dass nach der Veröffentlichung weitere Tests zeigten, dass Perplexity die Schwachstelle noch nicht vollständig behoben habe.

Reaktion von Perplexity

Ein Perplexity-Sprecher erklärte gegenüber Decrypt, das Problem sei „gepatcht worden, bevor es jemand bemerkte“ und keine Nutzerdaten seien kompromittiert worden. Das Unternehmen verwies auf sein Bug-Bounty-Programm und die direkte Zusammenarbeit mit Brave zur Identifikation und Behebung der Schwachstelle.

Sicherheitsimplikationen

Die Schwachstelle verdeutlicht fundamentale Herausforderungen bei AI-gestützten Browsern. Traditionelle Web-Sicherheitsmechanismen wie Same-Origin Policy oder CORS sind wirkungslos, wenn AI-Assistenten mit vollständigen Nutzerrechten schädliche Anweisungen aus nicht vertrauenswürdigen Webinhalten befolgen.

Sicherheitsexperten warnen, dass Prompt-Injection-Angriffe ein wachsendes Problem darstellen, da AI-Systeme zunehmend autonome Funktionen erhalten. Matthew Mullins von Reveal Security verglich das Problem mit traditionellen Injection-Angriffen, jedoch mit natürlicher Sprache statt strukturiertem Code.

Vorgeschlagene Schutzmaßnahmen

Brave schlägt mehrere Schutzstrategien vor:

- Klare Trennung zwischen Nutzeranweisungen und Webinhalten

- Überprüfung von AI-Aktionen auf Nutzer-Alignment

- Explizite Nutzerinteraktion für sicherheitskritische Aktionen

- Isolation von agentic browsing von regulären Browsing-Aktivitäten

Die Entdeckung dieser Schwachstelle unterstreicht die Notwendigkeit robuster Sicherheitsmaßnahmen bei der Entwicklung AI-gestützter Browser, bevor diese mit erweiterten Web-Interaktionsfähigkeiten eingesetzt werden.