Die größten Krypto Trends 2024 | Teil 1

Ed Prinz ist Mitgründer und Geschäftsführer von Loob.io, einem digitalen Marktplatz für Blockchain-Assets, sowie Vorsitzender von DLT Austria, einer gemeinnützigen Organisation zur Förderung von Blockchain-Technologie. Dies ist der erste Teil seiner dreiteiligen Serie zum Thema „Krypto Trends 2024“.

Ein Blick in das Jahr 2024 in der faszinierenden Welt der Blockchain-Technologie offenbart eine Landschaft digitaler Innovationen, die ständig in Bewegung ist. Oft sind es die bescheidenen Anfänge, die zu den bedeutendsten Veränderungen führen. Denken wir nur an die Einführung des iPhones im Jahr 2007, das trotz anfänglich weniger idealer technologischer Bedingungen eine Revolution in der Smartphone-Industrie auslöste.

Heute erleben wir in der Welt der Krypto-Assets ähnlich aufregende Entwicklungen, die unsere Erwartungen übertreffen und neue Horizonte eröffnen. Dieser Ausblick für das Jahr 2024 bietet Einblicke in die faszinierenden Fortschritte und Trends, die die kommenden Jahre prägen könnten.

Wir werden uns zuerst mit den Schlüsselkonzepten der Kryptografie beschäftigen, einschließlich Zero-Knowledge, Multi-Party Computation und Post-Quantum Crypto, die das Fundament für eine sicherere und effizientere Blockchain-Technologie bilden.

Ein weiterer spannender Aspekt ist die Vision einer dezentralisierten Energiezukunft, in der Blockchain-Technologien eine zentrale Rolle spielen. Wir werden erforschen, wie Blockchain die Art und Weise, wie Energie erzeugt, verteilt und genutzt wird, grundlegend verändern kann.

Die Benutzererfahrung in der Krypto-Welt ist ebenfalls ein Schwerpunkt unseres Ausblicks. Neue Ansätze in Bezug auf Einfachheit und Sicherheit werden die Interaktion mit Krypto-Assets und dezentralisierten Anwendungen erheblich verbessern.

Im Gaming-Bereich werden wir die Entwicklung von „Play to Earn“ zu „Play and Earn“ untersuchen, wobei Blockchain-Technologien die Spieler wie nie zuvor in den Vordergrund stellen.

Die spannende Verschmelzung von künstlicher Intelligenz und Krypto-Assets wird eine neue Ära dezentraler Innovationen einläuten, in der intelligente Agenten und Algorithmen eine entscheidende Rolle in Blockchain-Netzwerken spielen.

Ein weiteres Highlight ist die Vereinfachung der formalen Verifikation von Smart Contracts, die zu robusteren und sichereren Anwendungen führt. Diese Entwicklung verspricht eine erhöhte Zuverlässigkeit und Vertrauenswürdigkeit in Smart-Contract-basierten Projekten.

Zuletzt werden wir einen Blick auf die Revolution in der Berechnungsverifizierung durch ZK-SNARKs werfen, die die Überprüfung von Berechnungen effizienter und sicherer macht. Diese Technologie ermöglicht es, komplexe Berechnungen zu verifizieren, ohne sensible Daten preiszugeben, und stärkt somit die Privatsphäre und Sicherheit in der Blockchain-Welt.

Dieser Ausblick für das Jahr 2024 in der Welt der Krypto-Assets verspricht spannende Entwicklungen und Innovationen, die grundlegend die Art und Weise verändern könnten, wie wir Geschäfte tätigen, kommunizieren und interagieren. Es ist eine Zeit, in der die technologischen Fortschritte nicht nur die Blockchain-Industrie, sondern auch viele andere Bereiche unseres täglichen Lebens beeinflussen werden.

Zero Knowledge, Multi-Party Computation, und Post-Quantum Crypto

Die Welt der Kryptographie entwickelt sich ständig weiter, und einige Schlüsselkonzepte stehen derzeit im Mittelpunkt: Zero-Knowledge-Proofs, Multi-Party Computation und Post-Quantum Cryptography. Diese Technologien sind grundlegend und haben weitreichende Auswirkungen auf die Skalierbarkeit von Blockchain, die Sicherheit von Anwendungen und mehr. Es gibt jedoch noch viele Herausforderungen und Kompromisse, die es zu adressieren gilt.

Ein wichtiges Thema sind Zero-Knowledge-Proofs (zk-Proofs). Hier geht es darum, wie gut jemand etwas beweisen kann, wie kurz dieser Beweis ist und ob man dafür eine vertrauenswürdige Stelle braucht. Es ist spannend zu sehen, ob es neue Methoden für zk-Proofs geben wird, die diese Punkte besser ausgleichen. Besonders interessant ist, ob man immer eine vertrauenswürdige Stelle braucht, um kurze Beweise zu prüfen. Das würde zeigen, wie wichtig es ist, dass diese Stellen klar und vertrauenswürdig sind.

Ein weiterer wichtiger Bereich betrifft Konstruktionen für Threshold ECDSA Signaturen (Elliptic Curve Digital Signature Algorithm). Das Erreichen von Schwellenwerten eliminiert die Notwendigkeit, einem einzelnen Unterzeichner zu vertrauen, was für Multi-Party-Berechnungen mit privaten Daten und Anwendungen im Web3 entscheidend ist. Von besonderem Interesse sind Threshold ECDSA Signaturen, die die Gesamtzahl der Runden minimieren, einschließlich der Vorunterschriftsrunden, in denen die Nachricht noch nicht bekannt ist.

In der digitalen Welt ist die Identitätsprüfung komplexer als in persönlichen Gesprächen, wo wir oft die Identität einer Person durch ihr Gesicht, ihre Stimme oder die Vorstellung durch jemanden, dem wir vertrauen, bestätigen. Im Internet, wenn sich ein Nutzer beispielsweise mit seinem Bankanbieter verbindet, benötigt er nicht nur Sicherheit für übertragene Informationen, sondern auch die Gewissheit, dass er diese an seine Bank und nicht an eine bösartige Website sendet, die seinen Anbieter imitiert. Diese Gewissheit wird durch das Transport Layer Security (TLS)-Protokoll geboten, das digital signierte Identitätsnachweise (Zertifikate) verwendet. Digitale Signaturverfahren spielen auch eine zentrale Rolle im DNSSEC, einer Erweiterung des Domain Name Systems (DNS), das Anwendungen vor gefälschten oder manipulierten DNS-Daten, wie DNS-Cache-Poisoning, schützt.

Eine digitale Signatur ist ein Beweis für die Urheberschaft eines digital übertragenen Dokuments, Gesprächs oder einer Nachricht. Ähnlich wie traditionelle Unterschriften kann sie öffentlich von jedem überprüft werden, der weiß, dass sie von einer bestimmten Person erstellt wurde.

Ein digitales Signaturverfahren besteht aus drei Hauptkomponenten: einem Schlüsselerzeugungsalgorithmus, der ein Schlüsselpaar aus einem öffentlichen Verifikationsschlüssel und einem privaten Signaturschlüssel erstellt; einem Signaturalgorithmus, der den privaten Signaturschlüssel verwendet, um eine Signatur für eine Nachricht zu erstellen; und einem Verifizierungsalgorithmus, der den öffentlichen Verifikationsschlüssel, die Signatur und die Nachricht verwendet, um zu bestimmen, ob die Signatur gültig ist.

Im Transport Layer Security (TLS)-Protokoll muss die Authentifizierung beim Aufbau einer Verbindung oder eines Gesprächs erfolgen, da danach gesendete Daten automatisch authentifiziert werden, es sei denn, dies wird explizit deaktiviert. Daher ist der Übergang zu post-quantensicheren Signaturen nicht so dringend wie bei post-quanten Key-Exchange-Methoden, da derzeit keine ausreichend leistungsfähigen Quantencomputer zum Abhören von Verbindungen und Fälschen von Signaturen verfügbar sind. Dies wird sich jedoch in Zukunft ändern, und der Übergang wird notwendig werden.

Es gibt verschiedene Kandidaten für Authentifizierungsschemata (einschließlich digitaler Signaturen), die gegen Quantenangriffe sicher sind. Einige verwenden kryptografische Hash-Funktionen, andere basieren auf Grid problemen, und wieder andere nutzen Techniken aus dem Bereich der Multi-Party-Computation. Es ist auch möglich, Key-Encapsulation-Mechanismen (KEMs) in kryptografischen Protokollen zur Authentifizierung zu verwenden.

Die Konstruktion eines spezifischen post-quantensicheren Signaturverfahrens, beispielsweise CRYSTALS-Dilithium, ist ein Finalist im NIST-Prozess zur Standardisierung der Post-Quantum-Kryptografie und veranschaulicht einen gängigen Ansatz zur Entwicklung digitaler Signaturverfahren.

Dilithium ist eine Technik, die Polynome und mathematische Ringe nutzt. Stellen Sie sich vor, Sie haben einen speziellen Satz von Gleichungen, der es erlaubt, Zahlen zu addieren und zu multiplizieren. Dilithium erstellt eine besondere Art von Matrix, eine Tabelle, die diese Gleichungen und geheime Zahlenreihen enthält. Der öffentliche Schlüssel, den jeder sehen kann, wird aus dieser Matrix und einer speziellen Berechnung erstellt. Quantencomputer tun sich schwer, die geheimen Zahlen in dieser Berechnung zu finden, was sie sicher macht.

Bei Dilithium geht es um das Überprüfen von Identitäten und Unterschriften. Derjenige, der seine Identität beweisen will, erzeugt einen geheimen Wert und eine Art digitales Versprechen. Der Prüfer gibt eine Herausforderung aus. Der Beweisende reagiert mit einer möglichen digitalen Unterschrift und prüft, ob sie sicher ist. Der Prüfer schaut dann, ob diese Unterschrift zu dem passt, was er erwartet. Die Technik, die das Ganze in eine Art von Unterschrift verwandelt, die ohne direkten Austausch funktioniert, heißt Fiat-Shamir-Transformation. Das macht das Verfahren auch gegenüber Quantencomputern sicher.

Zusammenfassend lässt sich sagen, dass, da neue post-quantensichere Signaturen kurz vor der Standardisierung stehen, es lohnenswert wäre, zu untersuchen, welche dieser Signaturen sich für Aggregation oder Schwellenwertbildung eignen könnten. Dies könnte die Sicherheit und Effizienz im post-quantum Zeitalter weiter verbessern.

Dezentralisierte Energiesysteme und Blockchains – Eine realistische Vision für die Zukunft?

In diesem Kapitel erforschen wir die Anwendung der Dezentralisierungsphilosophie im Energiesektor. Derzeit sind die meisten Stromnetze veraltet und zentralisiert, was Herausforderungen wie hohe Kosten und ungleiche Anreize mit sich bringt. Es bieten sich jedoch spannende Möglichkeiten, diese Probleme anzugehen. Wir diskutieren die Entwicklung von Mikronetzen, Speicher- und Übertragungsnetzwerken, in denen Token eine entscheidende Rolle spielen.

Ein weiterer Schwerpunkt liegt auf aufkommenden Märkten für erneuerbare Energiezertifikate und CO2-Gutschriften, die auf Blockchain-Technologie basieren. Diese Entwicklungen sind bahnbrechend für eine dezentralisierte Energieversorgung, bei der Blockchains die Koordination übernehmen. Wir sind gespannt, wie Entwickler in diesem Bereich weiterhin die Grenzen des Möglichen verschieben und damit die Zukunft der Energieversorgung neu definieren.

Das Stromnetz ist ein komplexes und umfangreiches Netzwerk, in dem Teile über ein Jahrhundert alt sind. Energie ist ein entscheidender Hebel zur Reduzierung der Umweltauswirkungen. Die heutige Welt ist geprägt von Naturkatastrophen und den Umweltauswirkungen des Klimawandels. Diese Probleme stehen in engem Zusammenhang mit dem globalen Energiesystem. Die Dezentralisierung des Energiesystems steht nicht nur im Einklang mit der Ethik von Web3, sondern ist auch entscheidend für den Umweltschutz.

Ein Blick auf die grundlegenden Prinzipien macht die Möglichkeit der Dezentralisierung des Energiesystems deutlich. Die Ressourcen der Erde für erneuerbare Energien sind im Vergleich zu unseren Bedürfnissen enorm. Die Nutzung von Solarenergie birgt großes Potenzial, da Sonnenlicht überall auf der Welt verfügbar ist. Die Elektrifizierung energieabhängiger Anwendungen ermöglicht es uns, umweltschädliche zentralisierte Lieferketten für fossile Brennstoffe zu reduzieren. Ähnlich wie bei der Vision von IPFS und Filecoin, wo große zentrale Datenzentren durch ein verteiltes Netzwerk von Minern und Knoten ersetzt werden, können wir die Nachhaltigkeit unserer Gesellschaft erheblich steigern, indem wir Energie näher am Verbrauchsort produzieren.

Das heutige Stromnetz ist auf den Transport von Elektrizität von einer kleinen Anzahl großer Erzeugungsanlagen zu einer großen Anzahl von Verbrauchern ausgelegt. Historisch gesehen war dies kosteneffektiv und einfacher zu kontrollieren. Die Dezentralisierung erfordert jedoch eine Neugestaltung der Steuerungssysteme, um eine Koordination ohne Zentralisierung zu ermöglichen. Dies ist eine komplexe Herausforderung, die nur schrittweise umgesetzt werden kann. Es ist eine Entwicklung erforderlich, um die Komplexität des Stromsystems zu bewältigen, indem grundlegende Aufgaben in tiefe Module mit einfachen Schnittstellen unterteilt werden, die Upgrades ermöglichen und die Gesamtkomplexität minimieren.

Dezentrale Energieerzeugung bietet zahlreiche Vorteile, darunter Umweltfreundlichkeit durch erneuerbare Energiequellen wie PV, Windkraft und mehr, geringe Umweltauswirkungen im Vergleich zu fossilen Brennstoffen und kurze Transportwege für Strom und Wärme. Sie ermöglicht auch Energieunabhängigkeit von zentralen Anbietern und verringert Preisschwankungen. Dezentrale Energiesysteme erhöhen die Widerstandsfähigkeit von Gemeinschaften gegen Naturkatastrophen und schaffen Arbeitsplätze. Obwohl anfängliche Investitionen erforderlich sind, führen sie zu erheblichen langfristigen Kosteneinsparungen durch selbst erzeugte Energie.

Dezentrale Energieerzeugung bringt neben ihren Vorteilen auch einige Nachteile mit sich. Eine bedeutende Hürde kann die anfängliche Investition in die erforderliche Ausrüstung sein, da Betreiber zunächst finanzielle Mittel bereitstellen müssen. Zusätzlich sind dezentrale Energiesysteme wie Photovoltaik und Windkraft wetterabhängig, was im Vergleich zu Biomasse und Biogas zu Schwankungen bei der Energieerzeugung führen kann. Eine Lösung dafür könnte der Einsatz verschiedener dezentraler Systeme sein.

In Österreich hat die dezentrale Stromerzeugung, insbesondere aus erneuerbaren Energiequellen wie Solar, Wind und Biomasse, in den letzten Jahren an Bedeutung gewonnen. Die dezentrale Energieerzeugung, die hauptsächlich von kleineren Anbietern wie Energiegenossenschaften und Haushalten durchgeführt wird, war bisher vergleichsweise begrenzt. Es besteht jedoch das Potenzial, dass sie in den kommenden Jahren (Jahrzehnten) deutlich wichtiger und verbreiteter wird.

Österreich sieht sich jedoch bei der dezentralen Energieerzeugung mit Herausforderungen konfrontiert, darunter die Gewährleistung der Netzstabilität und die Regulierung dezentraler Stromproduzenten. Die zunehmende Anzahl von Stromerzeugern kann das Stromnetz belasten und zu Stromausfällen führen, was technologische Innovationen und regulatorische Maßnahmen erfordert. Daher ist es entscheidend, sich nicht nur auf transaktionsbasierte sichere Protokollierung und Wertschöpfung unter Verwendung von Krypto-Assets-Technologie zu konzentrieren, sondern sie auch als Katalysator für Fortschritte zu nutzen.

Die dezentrale Energieerzeugung wird in Zukunft als entscheidender Faktor im globalen Energieübergang und im Kampf gegen den Klimawandel an Bedeutung gewinnen. Dieser Trend wird angetrieben durch technologische Fortschritte in erneuerbaren Energien und Energiespeicherung, die Digitalisierung der Energieinfrastruktur, den Einsatz von Distributed-Ledger-Technologien, die Bildung von Energiegemeinschaften und politische Maßnahmen. Es wird erwartet, dass dezentrale Energiesysteme eine zunehmend wichtige Rolle in der Energieversorgung spielen werden.

Die Revolution der Benutzererfahrung in der Krypto-Welt ist entscheidend: Neue Wege zur Einfachheit und Sicherheit

In der Welt der Krypto-Assets erleben wir derzeit eine bedeutende Entwicklung in der Benutzererfahrung (UX), die für die Zukunft bahnbrechend ist. Traditionell war die UX im Web3-Bereich, insbesondere für neue Nutzer, eine Herausforderung. Mit der Notwendigkeit, private Schlüssel selbst zu verwalten, Wallets mit dezentralen Anwendungen (dApps) zu verbinden und signierte Transaktionen über verschiedene Netzwerkpunkte zu verwalten, war die Einstiegshürde oft hoch. Eine Transformation, die die Benutzererfahrung grundlegend verbessern könnte, ist jedoch im Gange.

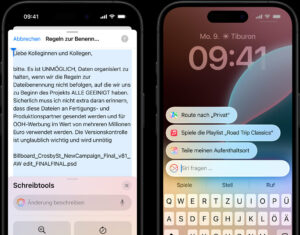

Eine Schlüsselinnovation in diesem Bereich sind Passkeys. Sie haben das Potenzial, die Art und Weise, wie wir uns bei Apps und Websites anmelden, zu revolutionieren. Im Gegensatz zu traditionellen Passwörtern, die oft Sicherheitsrisiken ausgesetzt sind, werden Passkeys kryptografisch erzeugt und funktionieren nahtlos auf den Geräten eines Benutzers. Dieser Ansatz vereinfacht nicht nur den Anmeldeprozess, sondern erhöht auch die Sicherheit.

Ein weiterer Fortschritt ist das Konzept der Smart Accounts. Aufgrund ihrer Programmierbarkeit sind sie einfacher zu verwalten. Diese Konten automatisieren bestimmte Funktionen und bieten intuitivere Steuerungsoptionen, die Interaktionen mit Krypto-Diensten erheblich vereinfachen.

Die Integration von Wallets direkt in Anwendungen, bekannt als Embedded Wallets, ist ebenfalls eine bedeutende Innovation. Sie erleichtern es Benutzern, mit Krypto-Diensten zu beginnen, da die notwendigen Werkzeuge bereits in die Anwendungsumgebung integriert sind.

Die Multi-Party Computation (MPC)-Technologie bietet eine weitere Verbesserung. Sie ermöglicht es Dritten, bei der Transaktionsunterzeichnung zu helfen, ohne die Schlüssel des Benutzers halten zu müssen. Dies bietet eine sicherere und benutzerfreundlichere Möglichkeit, Krypto-Transaktionen zu verwalten.

Schließlich tragen fortgeschrittene RPC (Remote Procedure Call)-Endpunkte dazu bei, die Benutzererfahrung zu vereinfachen. Diese Endpunkte sind darauf ausgelegt, Benutzerabsichten zu verstehen und automatisch Lücken im Transaktionsprozess zu füllen. Sie machen die Benutzererfahrung intuitiver und verringern die Wahrscheinlichkeit von Fehlern.

All diese Entwicklungen tragen nicht nur dazu bei, Web3 einem breiteren Publikum zugänglich zu machen, sondern bieten auch eine bessere und sicherere UX als das, was derzeit in Web2 verfügbar ist. Der Fokus liegt auf der Reduzierung von Komplexität, der Verbesserung der Sicherheit und der Schaffung einer benutzerfreundlicheren Interaktion mit Web3-Anwendungen. Diese Transformation könnte ein bedeutender Schritt in Richtung der weit verbreiteten Akzeptanz und Nutzung von Krypto-Assets und Blockchain-Technologien sein.

Vom „Play to Earn“ zum „Play and Earn“: Die Evolution des Gaming?

Die Spieleindustrie ist einer der weltweit beliebtesten Sektoren mit einer riesigen Spielerbasis auf verschiedenen Plattformen. In den letzten Jahren haben Spieleentwickler ein erhöhtes Interesse gezeigt, Blockchain-Technologie zu integrieren, um innovative Spiele zu kreieren.

„Play to Earn“ (P2E) wurde in den 2020er Jahren beliebt und ermöglichte es Spielern, Ingame-Token als Belohnungen durch das Abschließen von Quests, das Gewinnen von Schlachten oder das Erstellen von Assets und Erfahrungen in Spielen zu verdienen. Diese Token konnten dann auf speziellen Märkten gegen Fiat-Währung eingetauscht werden.

Obwohl P2E zunächst als bahnbrechendes Modell für die Monetarisierung von Blockchain- und Metaverse-Spielen angesehen wurde, haben beliebte P2E-Spiele wie Axie Infinity kürzlich einen Rückgang des Benutzerengagements erlebt und die Preise für native Token sind gefallen. Dies hat Lösungen wie „Play and Earn“ (P&E) in den Fokus gerückt.

„Play and Earn“ (P&E) betont die Verbesserung des Spielerlebnisses und bietet dennoch Belohnungen. Im Gegensatz zu P2E liegt der Fokus bei P&E nicht ausschließlich auf finanziellen Anreizen, sondern auch auf dem Genuss des Spielens selbst. P&E-Spiele sind so konzipiert, dass sie langfristig unterhaltsam sind und Spieler zur aktiven Teilnahme motivieren.

Es gibt verschiedene Unterschiede zwischen P2E und P&E. P&E-Spiele priorisieren das Spielerlebnis, während P2E-Spiele oft auf finanzielle Belohnungen abzielen. In Bezug auf die Marktdominanz sind P2E-Spiele derzeit verbreiteter, aber P&E gewinnt ebenfalls an Bedeutung und bietet ein besseres Spielerlebnis.

Ein weiterer wichtiger Aspekt ist die Verteilung des Werts zwischen Spielern und Entwicklern. P&E ermöglicht eine ausgewogenere Wertverteilung, bei der Spieler langfristig involviert sind und Entwickler unterstützen können.

In Bezug auf die Funktionen bieten sowohl P2E als auch P&E einzigartige Vorteile. P2E bietet Smart Contracts und dezentralisierte Kontrolle über Assets, während P&E digitale Assets als Belohnungen bietet und vollständige Eigentumsrechte gewährt.

Trotz der anfänglichen Beliebtheit von P2E (Play to Earn) stieß es letztendlich auf seinen Niedergang, als der Bärenmarkt einsetzte und die Tokenpreise drückte. Das Hauptproblem, das Benutzer mit diesem Genre hatten, war die Unsustainability seiner Wirtschaft.

In jeder Wirtschaft ist ein gesundes Gleichgewicht von Angebot und Nachfrage entscheidend, um sie funktional zu halten. P2E-Spiele waren darauf ausgelegt, sich auf Angebot und Nachfrage zu verlassen, aber ihre Wirtschaft war vollständig davon abhängig.

Die meisten P2E-Spiele waren stark darauf angewiesen, kontinuierlich neue Benutzer anzuziehen, um die Wirtschaft zu unterstützen. Während P2E-Spiele in diesem Umfeld gedeihen konnten, konnten sie nur für eine begrenzte Zeit darin überleben. Letztendlich, wenn ein Spiel nicht genügend neue Spieler anzog oder wenn der Verkauf von Ingame-Items signifikant zurückging, brachen diese Spiele unter den Kosten ihrer eigenen Operationen zusammen und wurden Opfer ihres eigenen Erfolgs. Viele beliebte P2E-Spiele waren bereits vor dem Beginn des Bärenmarktes gescheitert.

Wenn der Hauptanreiz für Spieler darin besteht, Geld zu verdienen, verlieren die Benutzer oft das Interesse, sobald die Möglichkeit, Gewinne zu erzielen, wegfällt. Dies führt zu einem Spiel, das hauptsächlich aus Investoren und Spekulanten besteht, wobei echte Spieler selten sind.

Die Evolution von „Play to Earn“ zu „Play and Earn“ spiegelt eine Verschiebung in der Spieleindustrie wider. Ursprünglich konnten Spieler in „Play to Earn“-Spielen echtes Geld verdienen. Dieser Ansatz wird nun erweitert, um den Spaß am Spielen zu priorisieren und gleichzeitig Spielern die Möglichkeit zu geben, am generierten Wert teilzuhaben. Diese Verschiebung unterstreicht die Notwendigkeit, Spiele sowohl unterhaltsam als auch wirtschaftlich lohnend zu gestalten und eine Balance zwischen Spielspaß und monetärer Belohnung zu finden.

KI und Blockchain: Eine neue Ära der dezentralisierten Innovation?

Die Fusion von künstlicher Intelligenz (KI) und Blockchain stellt eine Balance zwischen zentralisierten KI-Systemen und dezentralisierten Ansätzen dar. Bislang haben große Technologieunternehmen die Entwicklung der KI dominiert, aber die Krypto-Assets eröffneten neue Wege für eine breitere Teilnahme und Entlohnung auf globalen Märkten. Dies könnte die Kosten der KI senken und ihre Zugänglichkeit verbessern. Gleichzeitig ermöglicht die Krypto-Assets-Technologie das Nachverfolgen der Herkunft digitaler Inhalte und trägt zur Dezentralisierung und demokratischen Kontrolle der KI bei, was die Verbrauchersicherheit erhöht.

In der Welt der Web3-Spiele und der zukünftigen Videospielentwicklung wird deutlich, dass KI-Agenten in Spielen bestimmte Garantien bieten müssen. Diese Garantien umfassen die Verwendung spezifischer Modelle und die Sicherstellung ihrer unveränderten Ausführung. Wenn KI-Systeme eine zentrale Rolle in der Spielentwicklung spielen, ist es entscheidend sicherzustellen, dass sie glaubwürdig und neutral handeln. Spieler möchten die Gewissheit haben, dass die Spielwelt auf soliden Grundlagen basiert. Hier kann die Blockchain-Technologie beitragen, indem sie solche Garantien bietet, einschließlich der Fähigkeit, KI-Probleme angemessen zu erkennen, zu diagnostizieren und zu adressieren.

In diesem Kontext wird deutlich, dass „KI-Ausrichtung“ im Wesentlichen ein Anreizgestaltungsproblem ist, ähnlich wie im Umgang mit menschlichen Akteuren. Dies spiegelt den Kern dessen wider, worum es in der Welt der Krypto-Assets geht.

Software-Sicherheitsanfälligkeiten können jedoch schwerwiegende Folgen haben, einschließlich Abstürzen, Datenverlust und Sicherheitsverletzungen, die die Qualität von Softwareanwendungen beeinträchtigen. Herkömmliche Ansätze zur Fehlerbehebung, wie automatisiertes Testen und statische Analysetools, stehen vor Herausforderungen, insbesondere bei Falschmeldungen. Ein innovativer Ansatz, der auf Großen Sprachmodellen (LLMs) basiert und speziell für die Cybersicherheit zugeschnitten ist, könnte die Erkennung von Software-Sicherheitsanfälligkeiten revolutionieren. LLMs könnten eine beeindruckende Genauigkeitsrate von über 90 % bei der Identifizierung von Sicherheitsanfälligkeiten erreichen und die Cybersicherheit erheblich beeinflussen.

Ein weiterer Schwerpunkt liegt auf einer innovativen Lösung, die LLMs mit Strategien zur Formalen Verifikation kombiniert, um Software-Sicherheitsanfälligkeiten zu verifizieren und automatisch zu beheben. Dieser Ansatz verwendet beschränkte Modellprüfung, um Sicherheitsanfälligkeiten zu identifizieren und Gegenbeispiele abzuleiten. Diese Gegenbeispiele werden dann an das LLM-System weitergeleitet, das eine spezialisierte Aufforderungssprache verwendet, um den Code zu debuggen und zu reparieren. Die Ergebnisse dieser Methode könnten vielversprechend sein, da sie erfolgreich anfälligen Code reparieren könnte, einschließlich Pufferüberläufen und Zeigerdereferenzierungsfehlern.

Insgesamt könnte die Kombination von KI und Blockchain dazu beitragen, die Sicherheit, Transparenz und Effizienz von KI-Systemen zu verbessern. Dies könnte zu einer breiteren Anwendung der KI in verschiedenen Branchen führen, während gleichzeitig die Privatsphäre der Benutzer gewahrt und die Kontrolle über ihre Daten erhalten bleibt.

Vereinfachte Formale Verifikation für Smart Contracts – Höchste Sicherheitsstandards in der Welt der Blockchain?

In der Welt der Softwareentwicklung und des Systemdesigns spielen formale Methoden eine entscheidende Rolle. Diese mathematischen Techniken und Werkzeuge sind darauf ausgelegt, die Qualität, Sicherheit und Zuverlässigkeit von Software und Systemen zu verbessern. Sie stützen sich auf formale Logik und Mathematik, um Präzision und Klarheit in den Entwicklungsprozess zu bringen.

Ein kritischer Aspekt formaler Methoden ist die Fähigkeit, präzise und eindeutige Spezifikationen zu erstellen. Dies verhindert Missverständnisse und Fehlinterpretationen während des Entwicklungsprozesses.

Die Verifikation von Software oder Systemen ist ein kritischer Schritt, um deren Korrektheit zu gewährleisten. Formale Methoden ermöglichen mathematische Verifikationen, die es Entwicklern erlauben, die Korrektheit eines Systems zu beweisen. Dies ist besonders wichtig in sicherheitskritischen Anwendungen, wo Fehler verheerende Folgen haben können.

Die Möglichkeit, Systeme abstrakt zu modellieren, ist ein weiteres Merkmal formaler Methoden. Dies vereinfacht die Analyse komplexer Probleme, indem irrelevante Details entfernt werden.

Formale Methoden verwenden mathematische Beweise, um die Korrektheit von Systemen zu demonstrieren, was zu höherem Vertrauen und Qualität führt. Formale Methoden finden Anwendung in verschiedenen Bereichen, insbesondere in sicherheitskritischen Industrien wie Luft- und Raumfahrt, Medizin, Automobilbau und Finanzen. Sie werden jedoch auch in der allgemeinen Softwareentwicklung weit verbreitet eingesetzt.

Trotz ihrer Vorteile sind formale Methoden nicht ohne Herausforderungen. Sie erfordern oft tiefes mathematisches Wissen und können den Entwicklungsprozess verlangsamen. Dennoch sind sie ein wesentlicher Bestandteil der modernen Technologieentwicklung.

In einer Welt, in der Software und Systeme eine zunehmend wichtige Rolle spielen, werden formale Methoden weiterhin zur Entwicklung sicherer, zuverlässigerer und qualitativ hochwertigerer Lösungen beitragen. Sie sind die mathematische Grundlage für die Softwarequalität von morgen.

Während formale Verifikationsmethoden in der Welt der Softwareentwicklung weit verbreitet sind, erscheinen sie für die meisten Entwickler außerhalb spezialisierter Bereiche wie sicherheitskritische Hardware oft zu komplex und umständlich. Dies ändert sich jedoch im Kontext von Smart Contracts, wo die Anforderungen an Sicherheit und Zuverlässigkeit besonders hoch sind.

Entwickler von Smart Contracts stehen vor der Herausforderung, Systeme zu erstellen, die Milliarden von Dollar verwalten, und Fehler in diesen Systemen können verheerende finanzielle Folgen haben. Im Gegensatz zu herkömmlicher Software können Smart Contracts in der Regel nicht durch Patches aktualisiert werden, da sie auf Blockchain-Plattformen laufen.

In den letzten Jahren ist eine neue Welle von Werkzeugen speziell für die formale Verifikation von Smart Contracts aufgetaucht. Diese Werkzeuge bieten eine bessere Entwicklererfahrung im Vergleich zu traditionellen Systemen der formalen Verifikation. Der Grund dafür liegt in der architektonischen Einfachheit von Smart Contracts: Sie zeichnen sich durch atomare und deterministische Ausführung, das Fehlen von Nebenläufigkeit oder Ausnahmen, geringen Speicherverbrauch und minimale Schleifen aus.

Ein weiterer bedeutender Fortschritt ist die Leistung dieser Werkzeuge, die von den jüngsten Durchbrüchen in der Leistung von SMT (Satisfiability Modulo Theories)-Lösern profitieren. SMT-Löser sind komplexe Algorithmen, die verwendet werden, um Fehler in der Software- und Hardwarelogik zu identifizieren oder das Fehlen von Fehlern zu bestätigen.

Die zunehmende Verwendung von Werkzeugen, die von formalen Methoden inspiriert sind, hat das Potenzial, die Robustheit von Smart-Contract-Protokollen erheblich zu erhöhen und sie weniger anfällig für kostspielige Sicherheitsverletzungen zu machen.

ZK-SNARKs: Ist dies endlich die Revolution in der Verifizierung von Berechnungen?

Die Verifizierung von Berechnungen hat in der Welt der Technologie eine entscheidende Rolle gespielt. Es gibt verschiedene Ansätze, um die Vertrauenswürdigkeit von Berechnungen zu gewährleisten.

Einer dieser Ansätze besteht darin, die Berechnung auf einer als vertrauenswürdig geltenden Maschine erneut durchzuführen. Dies ist eine zuverlässige Methode, bringt jedoch eigene Kosten und Skalierbarkeitsgrenzen mit sich.

Eine alternative Strategie besteht darin, die Berechnung auf spezialisierten Maschinen, bekannt als Trusted Execution Environments (TEE), durchzuführen. Dies kann zwar einige Probleme umgehen, ist aber nicht immer praktikabel.

Eine weitere Option ist, die Berechnung auf einer neutralen Infrastruktur wie einer Blockchain durchzuführen. Dieser Ansatz zeigt vielversprechende Möglichkeiten, steht aber auch vor eigenen Herausforderungen.

Kürzlich hat sich eine spannende Entwicklung ergeben, die das Potenzial hat, die Art und Weise, wie Berechnungen verifiziert werden, grundlegend zu verändern: ZK-SNARKs (Zero-Knowledge Succinct Non-Interactive Argument of Knowledge). ZK-SNARKs ermöglichen die Erstellung eines „kryptografischen Belegs“ für eine Berechnung durch einen nicht vertrauenswürdigen „Beweisführer“. Das ist bemerkenswert, da es praktisch unmöglich ist, einen solchen Beleg zu fälschen.

In der Vergangenheit war jedoch die Erstellung eines solchen Belegs mit erheblichem Mehraufwand verbunden, ungefähr das Zehnfache der ursprünglichen Berechnung. Dies war ein bedeutender Nachteil. Dank jüngster Fortschritte bewegen wir uns jedoch auf einen Mehraufwand von nur einem Millionstel der ursprünglichen Berechnung zu.

Was bedeutet das? Es bedeutet, dass ZK-SNARKs praktikabel werden in Situationen, in denen der ursprüngliche Berechnungsanbieter diesen Mehraufwand tragen kann, während die Kunden möglicherweise nicht die Fähigkeit haben, die ursprünglichen Daten erneut auszuführen oder zu speichern.

Die potenziellen Anwendungsfälle für ZK-SNARKs sind vielfältig. Beispielsweise könnten Edge-Geräte im Internet der Dinge Upgrades verifizieren, Medienbearbeitungssoftware könnte Authentizitäts- und Transformationsdaten einbetten, und selbst neu gestaltete Memes könnten ihre Wertschätzung für die Originalquellen zum Ausdruck bringen.

Aber das ist noch nicht alles. ZK-SNARKs könnten auch authentische LLM-Inferezen ermöglichen. Zum Beispiel selbstüberprüfende IRS-Formulare, die nicht gefälscht werden können, oder Bankprüfungen, die gegen Manipulationen gesichert sind.

Die Einführung von ZK-SNARKs verspricht, die Verifizierung von Berechnungen in der Welt der Technologie zu revolutionieren. Sie bieten die Möglichkeit, Berechnungen auf eine neue Art und Weise zu verifizieren und eröffnen eine Welt von Anwendungsfällen, von denen Verbraucher und Unternehmen gleichermaßen profitieren können. Es wird spannend sein zu sehen, wie sich diese Technologie weiterentwickelt und welchen Einfluss sie auf die Art und Weise haben wird, wie wir in Zukunft Berechnungen verifizieren.

Fazit und Schlussbemerkungen 2024

Das Jahr 2024 steht im Zeichen bedeutender Entwicklungen in der Kryptographie. Zentrale Konzepte wie Zero-Knowledge-Beweise, Multi-Party-Berechnungen und Post-Quanten-Kryptographie sind entscheidend. Die Weiterentwicklung von ZK-SNARKs und Threshold ECDSA-Signaturen verbessert Effizienz und Sicherheit. Post-Quanten-Signaturen bieten neue Sicherheitsperspektiven. Im Energiesektor zeichnet sich eine dezentralisierte Rolle für Blockchains ab, mit Entwicklungen wie Mikronetzen und Blockchain-basierten Energiezertifikaten. Die Krypto-Assets-Welt erfährt eine signifikante Verbesserung der Benutzererfahrung durch neue Technologien wie Passkeys und MPC.

Im Gaming-Sektor wandelt sich das Modell von „Play to Earn“ zu „Play and Earn“, und die Verbindung von KI und Blockchain fördert demokratische Kontrolle. Die Sicherheit von Web3-Spielen und die Integrität von KI-Agenten wird durch Kryptographie gestärkt. Die formale Verifizierung von Smart Contracts wird durch neue Tools vereinfacht, und ZK-SNARKs eröffnen neue Anwendungsmöglichkeiten. Die Zukunft sieht spannende Innovationen in Kryptographie, Blockchain und KI vor, die vielfältige Branchen beeinflussen werden. Die Wahl zwischen modularer und monolithischer Architektur ist für die Zukunft der Netzwerktechnologien entscheidend.

2024 verspricht grundlegende Veränderungen in Geschäft, Kommunikation und Interaktion, und könnte unsere Erwartungen in der Blockchain-Technologie übertreffen.

In Teil 2 widmen wir uns den beiden führenden Krypto-Vermögenswerten, Bitcoin und Ethereum. Verpasse nicht diese ausführliche Fortsetzung.

Disclaimer: Dies ist meine persönliche Meinung und keine Finanzberatung. Aus diesem Grund kann ich keine Gewähr für die Richtigkeit der Informationen in diesem Artikel übernehmen. Wenn du unsicher bist, solltest du dich an einen qualifizierten Berater wenden, dem du vertraust. In diesem Artikel werden keine Garantien oder Versprechungen bezüglich Gewinnen gegeben. Alle Aussagen in diesem und anderen Artikeln entsprechen meiner persönlichen Meinung.